Setting Mikrotik User Manager Router OS versi 7

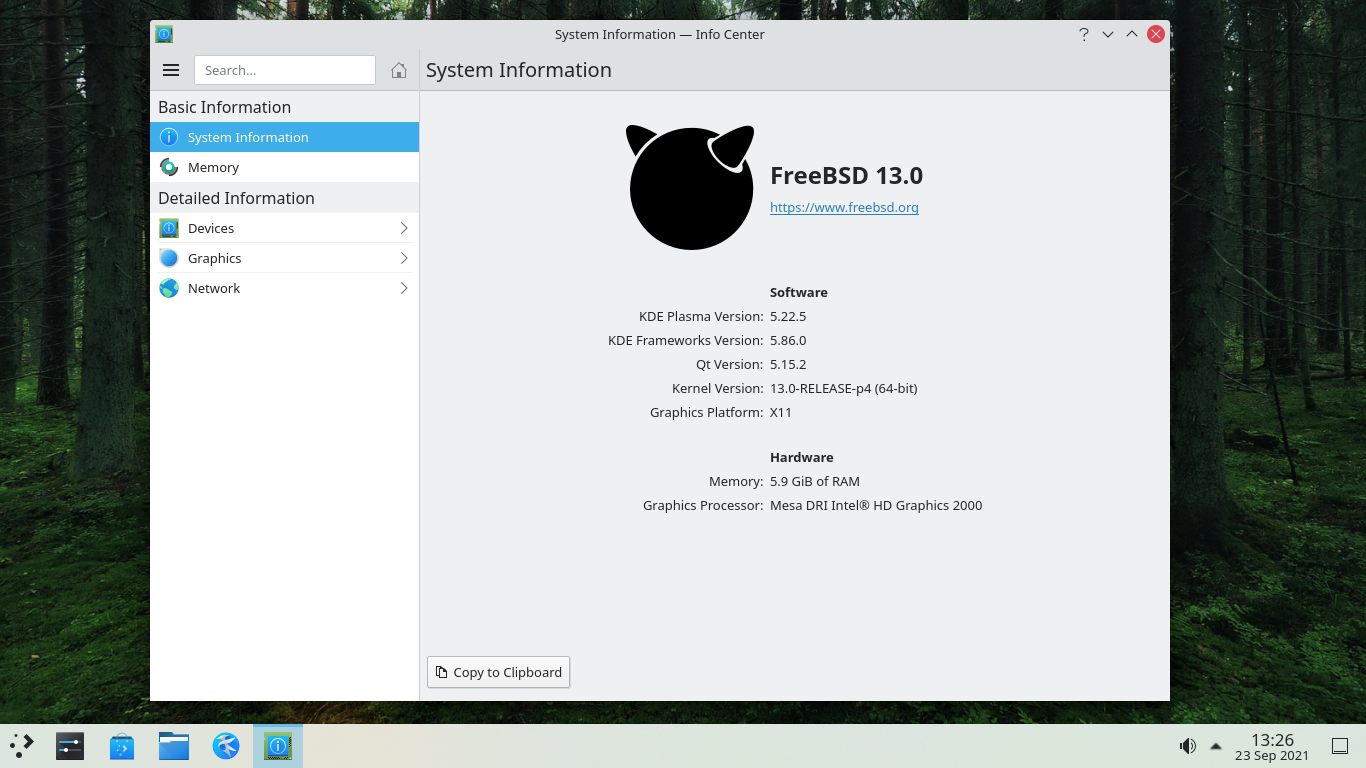

Mikrotik telah meluncurkan RouterOS versi stable terbaru yaitu RouterOS versi 7. Banyak perubahan yang signifikan pada RouterOs versi 7 ini. Salah satu diantaranya adalah User Manager . User Manager pada versi 7 ini tidak lagi menggunakan (GUI) antarmuka berbasis web . Untuk dapat mengaksesnya kita harus menggunakan Winbox atau menggunakan Webfig . Sebagai langkah awal untuk setting Mikrotik User Manager pada RouterOS versi 7 ini, kita mulai dengan mempersiapkan Radius Server terlebih dahulu. Pilih RADIUS, isi seperti yang ditandai dengan kotak merah pada gambar diatas. Masih dalam menu RADIUS, click pada tab Incoming, aktifkan pilihan Accept. Sampai pada tahap ini Radius Server sudah siap untuk digunakan. Setting User Manager 1. Konfigurasi Routers Dalam menu User Manager, pilih tab Routers, kemudian tambah. Untuk nama dari Radius Server bebas. Isikan Shared Secret sesuai dengan tahap awal setting Radius Server. 2. Konfigurasi Sessions Dalam menu User Manager, pilih tab Sessions, ...